勒索病毒应急处置

勒索病毒,是一种特殊的恶意软件,又被人归类为“阻断访问式攻击”(denial-of-access attack),其与其他病毒最大的不同在于手法以及中毒方式。其中一种勒索软件仅是单纯地将受害者的电脑锁起来,而另一种则系统性地加密受害者硬盘上的文件。所有的勒索软件都会要求受害者缴纳赎金以取回对电脑的控制权,或是取回受害者根本无从自行获取的解密密钥以便解密文件。勒索软件通常透过木马病毒的形式传播,将自身为掩盖为看似无害的文件,通常会通过假冒成普通的电子邮件等社会工程学方法欺骗受害者点击链接下载,但也有可能与许多其他蠕虫病毒一样利用软件的漏洞在联网的电脑间传播。本文重点放在一线人员如何处置勒索病毒,溯源攻击方法。

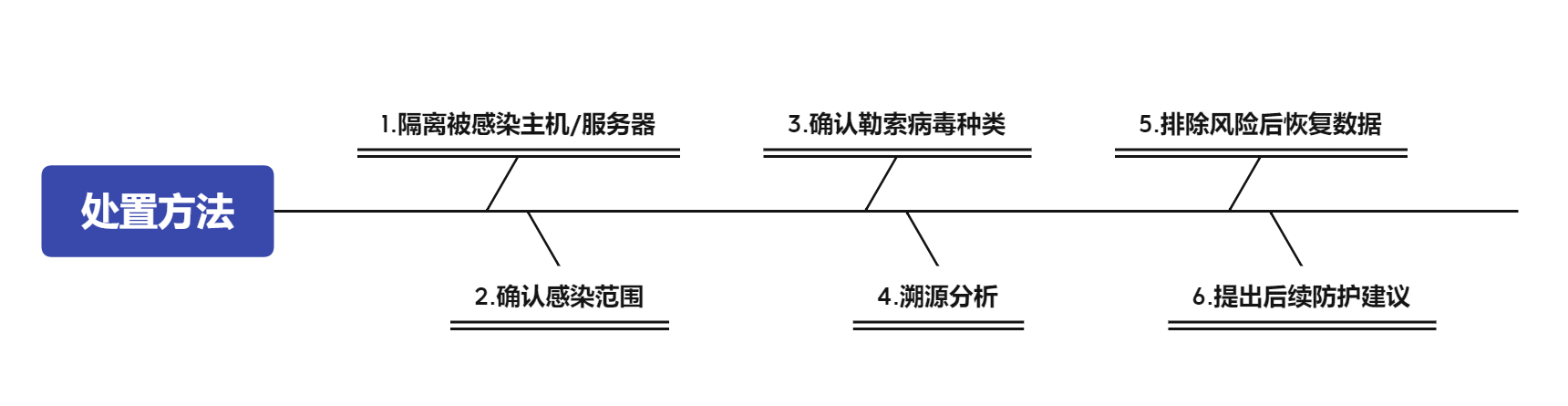

常规处置方法

错误处置:

- 使用u盘,硬盘等移动存储设备,挂载共享盘等存储服务。

- 多次对被勒索后的文件进行解密操作,可能破坏原始文件降低解密的可能性。

隔离被感染主机/服务器

- 断网,断电(断网>断电)

- 对网络资源访问控制权限做严格认证和控制

确认勒索病毒种类

确认勒索病毒名称,家族查看是否有解密的可能性

病毒查询网站

如果网站找不到,根据勒索信的格式,交付赎金网站的样式进行排查。

病毒解密工具集

确认勒索病毒传播方式

如果上面能确认病毒类型,就去找这些病毒对应行为,样本特征(找样本是主要目标,一找到样本就能确定病毒攻击链)作为排查方向,但也不是100%的,有可能老毒用新洞。

当全网都没有收录这个勒索病毒信息的时候,就去猜它的入侵途径:

暴力破解入侵

查系统安全日志

勒索病毒利用的常见漏洞

Win32k提权漏洞CVE-2018-8120

WindowsALPC提权漏洞CVE-2018-8440

Weblogic反序列化漏洞

这里漏洞是列举不完的,我们当下应该关注被勒索服务器/主机实际业务做出合理推测,而且如果有老旧漏洞上面勒索病毒搜索引擎大概率是能找出来的,优先级上应该关注在野高危0day在勒索病毒上的应用。

供应链攻击

挖坑

邮件附件

查邮件附件MD5放到威胁情报网站上去。

挖坑

利用网页挂马传播

攻击者入侵主流网站,在正常网页植入木马。或者访问者访问恶意网站,其利用IE、Flash等软件漏洞进行攻击。

找C2服务器

看流量设备(NTA)查外联C2服务器。具体什么看挖坑

需要注意的是:攻击者在对文件加密的过程中,可能不使用C2服务器,现在加密时可能不需要回传密钥。

溯源分析

其实就是用上面已知的信息做个汇总

- 日志分析结果

- 病毒分析结果

- 主机安全漏洞排查情况

- 病毒植入方式分析

- 病毒影响范围与网络拓扑综合判断

- 病毒扩散的方向-有外网入侵或内网系统相互传播

- 初步给出入侵时间线、可疑 IP、其他可疑判断攻击者的数据